Es ist wahrscheinlich eine Berufskrankheit, aber ich bin immer wieder überrascht, wie viele Personen ihren Arbeitsplatz verlassen und den Computer nicht sperren oder gegen die IT wettern, wenn die Sperrung automatisch nach einer gewissen Zeit der Inaktivität eintritt.

In ihren Augen ist es ebenso lästig wie unnötig, das Passwort neu einzugeben. Schlimmer noch, sie fühlen sich in ihrer Produktivität gestört.

Jetzt, wo die Wirtschaft sich infolge der COVID-19-Pandemie verlangsamt, empfehle ich euch, sich die Entschleunigung zunutze zu machen.

Versuchen zu verstehen, warum es sich lohnt, 5 Sekunden zu opfern (so lange brauche ich, um ein 12-stelliges Passwort einzugeben), und vielleicht 3 mehr, um die Zwei-Faktor-Authentifizierung zu aktivieren.

Was ist eine starke Authentifizierung?

Es gibt verschiedene Arten von Authentifizierungsfaktoren, die gängigste ist das Gedächtnis. Mit anderen Worten – etwas, an das man sich erinnert, wie sein Passwort.

Ich gehe jetzt nicht auf die Problematik von Passwörtern ein, die zu leicht zu erraten sind, oder darauf, dass manche Leute nur ein Passwort haben, das sie für alle ihre Accounts verwenden – Kompromittierungen sind hier vorprogrammiert ... Vielleicht schreibe ich demnächst einen Artikel zu diesem Thema.

Der zweite Faktor hängt mit etwas zusammen, das man besitzt. Das kann eine Information auf einem USB-Stick sein (nicht sehr praktisch ...), ein digitales Dokument oder ein Code, der von einer App auf dem Smartphone zufällig generiert wird (dazu weiter unten mehr).

Es gibt auch den körperlichen Faktor, das heisst etwas, das uns persönlich auszeichnet, z. B. ein biometrischer Fingerabdruck. Der Vollständigkeit halber sei auch die gute alte handschriftliche Unterschrift genannt, die als reaktioneller Faktor zu betrachten ist, also etwas, das man tut.

Werden diese Faktoren kombiniert, wird aus einer einfachen Authentifizierung (nur mit Passwort) eine sogenannte starke Authentifizierung (Passwort + ein zweiter Faktor).

Wozu ist ein zweiter Faktor gut?

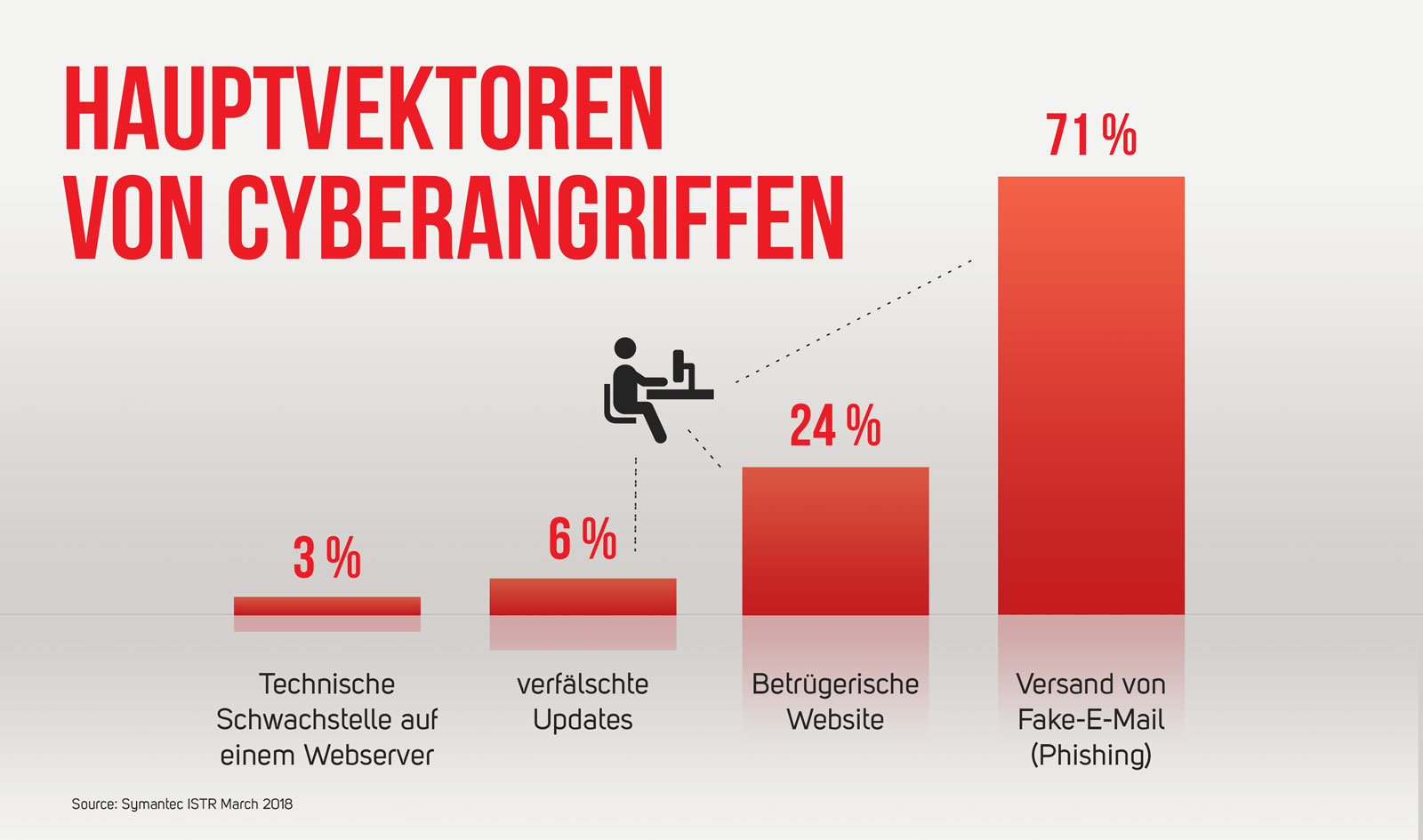

Nach einer Studie von Symantec, die sich mit den Hauptvektoren von Cyberangriffen befasst, wird nur bei 3 % der gezielten Angriffe eine technische Schwachstelle auf einem Webserver ausgenutzt.

Hacker haben offensichtlich verstanden, dass es viel einfacher ist, den Menschen anzugreifen als zu versuchen, die Technologie auszutricksen ...

Wie diese Grafik zeigt, ist der häufigste Vektor mit Abstand das Phishing. Bei dieser Taktik geht es darum, eine Fake-E-Mail zu verschicken, um den Empfänger zu verleiten, etwas zu tun, was er nicht tun sollte.

Wie zum Beispiel auf einen Link zu klicken, sich auf einer betrügerischen Website anzumelden und dort seine persönlichen Zugangsdaten einzugeben.

Ein bekanntes Szenario, so oft schon erklärt, aber für die meisten Menschen nach wie vor eine diffuse, nicht greifbare Bedrohung. Und das, obwohl es nicht nur materielle Spuren hinterlässt!

Vor kurzem wurde ich von einer jungen Frau gebeten, ihr zu helfen, weil ihr Instagram-Konto gehackt wurde. Da sie ihr Passwort an vielen verschiedenen Stellen verwendete, hatte der Hacker sich auch Zugang zu ihrem (ungeschützten) E-Mail-Konto verschafft.

Sein Opfer war somit transparent für ihn und die junge Frau versuchte verzweifelt, ihr Passwort zu ändern.

Dieser gezielte Angriff fand mitten während der Prüfungsperiode und Stellensuche statt, also zu einem denkbar ungünstigen Zeitpunkt für die junge Dame.

Neben emotionalem Stress verursacht durch die Fake-Veröffentlichungen auf ihrem Instagram-Konto (die auch bei ihren Freunden die Runde machte ...), musste sie enorm viel Zeit und Energie aufbringen, um die Folgen dieses Angriffs abzumildern.

Mit dem Ergebnis, dass sie beschloss, zusätzliche Sicherheitsvorkehrungen zu treffen, insbesondere durch Verwendung eines zweiten Authentifizierungsfaktors.

Auch in der Geschäftswelt sollte die massive Zunahme von Phishing-Angriffen in Verbindung mit COVID-19 die Unternehmen zum Nachdenken bringen.

Die Mitarbeitenden wurden während der Pandemie ins Home-Office geschickt und der Fernzugriff erfolgte häufig mit privaten Computern, auf denen die Sitzungen nicht ausreichend gesichert sind.

Und selbst wenn der Arbeitgeber die Hardware bereitstellt, lässt die Sicherheit zu wünschen übrig, weil der Schutz häufig nur auf einer einfachen Authentifizierung basiert. Wenn sich der Benutzer schnell und einfach anmelden kann, dann können es auch die Hacker, die sich diese Chance natürlich nicht entgehen lassen!

Was sind schon 8 Sekunden für die richtige Authentifizierung gegenüber der tagelangen Angst, die diese junge Frau durchlebt hat, und dem grossen Aufwand, den sie betreiben musste, um die Sicherheit wiederherzustellen?

Was sind schon 8 Sekunden, um die Systeme eines Unternehmens vor einem Angriff zu schützen, der den Geschäftsbetrieb mehrere Tage lahmlegen könnte?

Wann ist ein zweiter Authentifizierungsfaktor sinnvoll?

So oft wie möglich, aber so selten wie nötig

Diese Parodie auf den legendären Ausspruch von Bundesrat Alain Berset passt sehr gut in unseren Kontext. Die Aktivierung eines zweiten Faktors für alle Online-Dienste wäre illusorisch.

Erstens, weil viele diese Funktionalität nicht bieten (eine Schande!), und zweitens, weil das Risiko nicht überall gleich hoch ist. Daher sollte die starke Authentifizierung dann angewendet werden, wenn sie sinnvoll ist.

Bei mir sieht das folgendermassen aus: Ich verwende 250 verschiedene Passwörter in meinem privaten und beruflichen Leben. Neben dem E-Banking, bei dem diese Sicherheitsmassnahme Standard ist, ist der zweite Authentifizierungsfaktor bei gut zwanzig verschiedenen Accounts aktiviert.

Dazu gehören vor allem:

- die verschiedenen E-Mail- und Online-Nachrichtendienste,

- sensible Geschäftsanwendungen,

- meine beiden liebsten sozialen Netzwerke,

- bestimmte E-Commerce-Websites,

- Websites oder Anwendungen, die es ermöglichen, sicherheitsbezogene Einstellungen meiner Internetseite, meines Computernetzes oder meiner Sicherheitslösungen zu ändern.

Kurz gesagt: Alle Benutzerdaten, deren Kompromittierung für mich einen erheblichen Schaden bedeuten würde, sei es auf menschlicher, finanzieller oder materieller Ebene.

Mit der Verwendung eines Passwortmanagers erfolgt die Eingabe des ersten Faktors automatisch und ich muss nur noch den zweiten eingeben, im Allgemeinen ein 6-stelliger Code, der von einer App auf meinem Smartphone zufällig generiert wird.

Wie funktioniert das?

Wenn Websites die 2FA anbieten, empfehle ich die App-Lösung und keine SMS-Codes, weil diese von Hacker abgefangen werden könnten.

Wähle somit eine App aus, mit denen du Codes generieren und die du mit dem Dienst verknüpfen kannst, den du schützen möchtest, zum Beispiel Authy, Google Authenticator oder Microsoft Authenticator.

Sie funktionieren alle nach dem gleichen Prinzip und sind für die verschiedenen Plattformen verfügbar (iOS, MacOS, Android, Windows usw.).

Ich persönliche habe mich für Authy entschieden, weil der Dienst erweiterte Funktionen bietet und die Privatsphäre am meisten respektiert.

Sobald du die App auf deinem Smartphone installiert hast, bewahre die Zugangsdaten an einem sicheren Ort auf (dein Passwortmanager kann dir das abnehmen).

Danach kannst du dich auf deiner Lieblingswebsite anmelden, zu den Sicherheitseinstellungen für deinen Account gehen und dort den zweiten Authentifizierungsfaktor aktivieren.

Auf der Website wird im Allgemeinen ein QR-Code angezeigt, den du mit deiner 2FA-App scannen musst, um dein Smartphone mit dem betreffenden Dienst zu verknüpfen.

Jetzt musst du nur noch den Code auf der Website eingeben, um die Aktivierung abzuschliessen.

Gibt es Nachteile?

Natürlich – du musst immer dein Smartphone dabei haben, um dich auf den Websites anzumelden, auf denen du die 2FA aktiviert hast.

Aber wer geht heute schon ohne sein Handy aus dem Haus? Ist das wirklich ein Grund, um auf mehr Sicherheit zu verzichten? In meinen Augen nicht wirklich.

Und wenn du so wie ich mit mehreren Plattformen arbeitest, kannst du eine 2FA Multi-Devices App auch auf deinem Tablet, Computer oder sogar deiner Smartwatch installieren!

Ob wir wollen oder nicht, das Passwort wird uns noch lange für die Bestätigung unserer Identität erhalten bleiben. Zumindest solange es keine Alternativen gibt, die hundertprozentigen Schutz bieten.

Ich denke insbesondere an den verstärkten Einsatz von Biometrie und künstlicher Intelligenz.

Diese Technologien sind sicherlich vielversprechend, aber sie werfen auch Fragen auf, sowohl bei Sicherheitsaspekten als auch aus ethischer Perspektive.

Bleibe sicher und aktiviere die 2FA!